Новый троянец для Android крадет SMS-сообщения

Компания"Доктор Веб" сообщила об обнаружении новой вредоносной программы для платформы Android, способной перехватывать входящие SMS-сообщения и перенаправлять их злоумышленникам. Троянец Android.Pincer.2.origin представляет весьма серьезную опасность для пользователей, т.к. в украденных им сообщениях могут находиться, в том числе, и проверочные mTAN-коды, которые используются различными финансовыми системами типа "Банк-Клиент" для подтверждения денежных операций, а также другая конфиденциальная пользовательская информация.

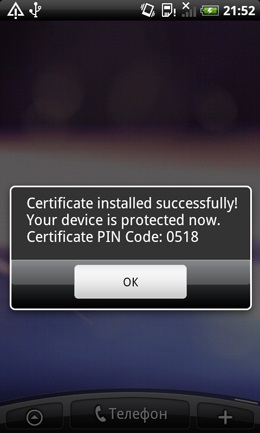

Троянец, обнаруженный специалистами компании "Доктор Веб" несколько дней назад, является вторым известным представителем семейства Android.Pincer. Как и ее предшественник, обновленная вредоносная программа распространяется под видом сертификата безопасности, который, якобы, требуется установить на мобильное Android-устройство. В случае, если неосторожный пользователь выполнит установку и попытается запустить троянца, Android.Pincer.2.origin продемонстрирует ложное сообщение об успешной установке сертификата, после чего до поры до времени не будет проявлять сколько-нибудь заметной активности.

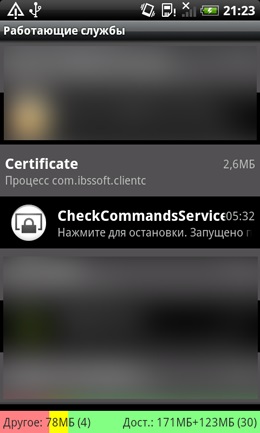

Чтобы загружаться вместе с операционной системой, троянец регистрирует системный сервис CheckCommandServices, который в дальнейшем работает в качестве фоновой службы. В случае успешного старта при очередном включении мобильного устройства Android.Pincer.2.origin подключается к удаленному серверу злоумышленников и загружает на него ряд сведений о мобильном устройстве. Среди них:

- название модели

- серийный номер устройства

- IMEI-идентификатор

- название используемого оператора связи

- номер сотового телефона

- язык, использующийся по умолчанию в системе

- версия операционной системы

- информация о том, имеется ли root-доступ

Далее вредоносная программа ждет поступления от злоумышленников управляющего SMS-сообщения с текстом вида "command: [название команды]", содержащего указание к дальнейшим действиям. Возможны следующие указания: перехват сообщений с указанного номера, отправка SMS с указанными параметрами, выполнение USSD-запроса, вывод сообщения на экран мобильного устройства, изменение адреса управляющего сервера, отправка SMS с текстом pong на заранее указанный номер, изменение номера, на который уходит сообщение с текстом pong.

Команда перехватывания сообщения с указанного номера дает возможность использовать вредоносную программу как инструмент для проведения таргетированных атак и красть специфические SMS, например, сообщения от систем "Банк-Клиент", содержащие проверочные mTAN-коды, либо конфиденциальные SMS, предназначенные для самых разных категорий лиц: от простых пользователей до руководителей компаний и государственных структур.

![]()

Источник: здесь